KI kann mehr als die bekannten Chatbots und Videogeneratoren. Zu den spannendsten Entwicklungen gehören KI-gestützte virtuelle Zwillinge, die in verschiedenen Branchen große Fortschritte versprechen. Wir stellen einige kürzlich in den USA präsentierte Technologien vor.

Johannes Schaack

Lange Zeit waren Firmenlaptops und -handys das Nonplusultra für fortschrittliche Arbeitnehmer und Arbeitgeber. Doch der Trend zum Homeoffice hat unseren Arbeitsalltag grundlegend verändert. Immer mehr Arbeitnehmerinnen und Arbeitnehmer nutzen selbst gekaufte Geräte beruflich – und gehen dabei teils ein großes Sicherheitsrisiko ein.

Daten von Privatpersonen werden für Hacker immer attraktiver. Doch wie gehen Hacker vor? Welche Schwachstellen nutzen sie aus und wie kann man sich wirksam schützen? Wir beleuchten die gängigsten Angriffswege und zeigen, mit welchen Maßnahmen sich Internetnutzerinnen und -nutzer vor digitalen Einbrüchen schützen können.

Inzwischen bestimmen Algorithmen, was wir sehen, kaufen und sogar denken – oft, ohne dass wir es bemerken. Doch wie genau funktionieren sie?

Fünf Grad bei Regen sind oft viel unangenehmer als minus fünf Grad bei trockener Luft. Doch wie kommt es dazu?

In manchen Gebäuden hören wir nachts Geräusche wie Knacken und Knistern aus dem Parkett, Möbeln, oder der Zimmerdecke. Das wirkt zwar oft gespenstisch, hat jedoch eine einfache Ursache.

Oft ist das WLAN im Arbeitszimmer perfekt, im Wohnzimmer jedoch bricht es immer wieder zusammen. Dieses Phänomen ist zwar nervig, folgt aber klaren physikalischen und technischen Regeln. Wer diese versteht, kann sein Heimnetz auch gezielt verbessern.

Meistens können wir schon allein von der Farbe der Wolken auf die Wetterlage schließen. Doch warum sehen Gewitterwolken so dunkel und bedrohlich aus?

Ganz Europa hat noch mit den Auswirkungen des Wintersturms „Elli“ zu kämpfen, da steht bereits das nächste Tief mit dem Namen „Gunda“ vor der Tür. Doch wie kommt es dazu?

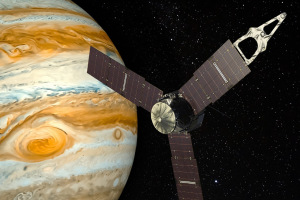

Raumsonden sind für den Langzeitbetrieb in der rauen Umgebung des Weltraums ausgelegt. Deshalb werden sie aus Materialien gebaut, die extremen Temperaturen und gefährlicher kosmischer Strahlung standhalten. Doch wie haben diese Maschinen genug Energie, um uns über Jahrzehnte hinweg Bilder aus dem All zu übermitteln?